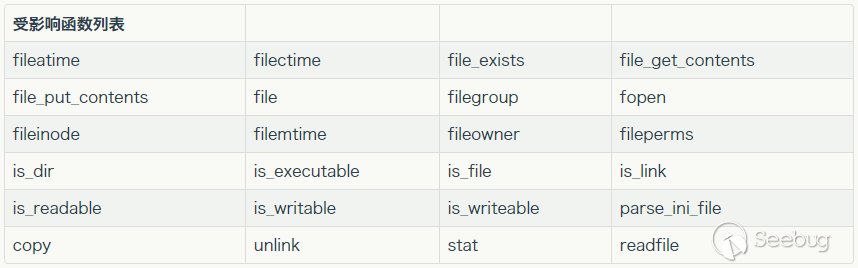

Loading... 做题的时候遇到了这个伪协议,感觉这个伪协议是个很神奇的东西,就去找了一些相关资料。 ##PHP支持的伪协议 PHP支持以下几种伪协议: > file:// — 访问本地文件系统 > http:// — 访问 HTTP(s) 网址 > ftp:// — 访问 FTP(s) URLs > php:// — 访问各个输入/输出流(I/O streams) > zlib:// — 压缩流 > data:// — 数据(RFC 2397) > glob:// — 查找匹配的文件路径模式 > phar:// — PHP 归档 > ssh2:// — Secure Shell 2 > rar:// — RAR > ogg:// — 音频流 > expect:// — 处理交互式的流 我目前只碰到了 `php://` 这个伪协议,就先记录这个吧。 ##php:// 首先先把官方文档贴上来: <button class=" btn m-b-xs btn-primary btn-addon" onclick="window.open('http://php.net/manual/zh/wrappers.php.php','_blank')"><i class="glyphicon glyphicon-star-empty"></i>官方文档</button> 有两个比较重要的配置在php.ini中,allow_url_fopen 和allow_url_include会影响到fopen等等和include等等函数对于伪协议的支持,而allow_url_include依赖allow_url_fopen,所以allow_url_fopen不开启的话,allow_url_include也是无法使用的。 i> php:// 是用来访问各个输入、输出流的,除了php://stdin, php://stdout 和 php://stderr ###php://input `php://input`代表可以访问请求的原始数据,简单来说POST请求的情况下,`php://input`可以获取到post的数据。 比较特殊的一点,enctype=”multipart/form-data” 的时候 `php://input` 是无效的。 ###php://output `php://output` 是一个只写的数据流, 允许你以 print 和 echo 一样的方式 写入到输出缓冲区。 ###php://filter `php://filter`是我第一个碰到的伪协议,事实上,这也是我们常常使用的一个伪协议,在任意文件读取,甚至getshell的时候都有利用的机会。 `php://filter` 是一种元封装器, 设计用于数据流打开时的筛选过滤应用。 这对于一体式(all-in-one)的文件函数非常有用,类似 readfile()、 file() 和 file_get_contents(), 在数据流内容读取之前没有机会应用其他过滤器。 事实上,在`include`函数的使用上,经常会造成任意文件读取漏洞,而`file_get_contents()`和`file_put_contents()`这样函数下,常常会构成getshell等更严重的漏洞。 `php://filter` 目标使用以下的参数作为它路径的一部分。 复合过滤链能够在一个路径上指定。详细使用这些参数可以参考具体范例。 文档里是这么写的 | 名称 | 描述 | | ------------ | ------------ | | resource=<要过滤的数据流> | 这个参数是必须的。它指定了你要筛选过滤的数据流。 | | read=<读链的筛选列表> | 该参数可选。可以设定一个或多个过滤器名称,以管道符分隔。 | | write=<写链的筛选列表> | 该参数可选。可以设定一个或多个过滤器名称,以管道符分隔。 | | <;两个链的筛选列表> | 任何没有以 read= 或 write= 作前缀 的筛选器列表会视情况应用于读或写链。 | 我们举一个例子,这是平时我们用来任意文件读取的payload: ``` php://filter/read=convert.base64-encode/resource=upload.php ``` 这里读的过滤器为convert.base64-encode,就和字面上的意思一样,把输入流base64-encode。 resource=upload.php,代表读取upload.php的内容。 ##phar:// 使用`phar://`伪协议流可以Bypass一些上传的waf,大多数情况下和文件包含一起使用,就类似于我们的压缩包(其实就是一个压缩包),只不过我们换了一种方式去执行而已。 参考文章:[利用 phar 拓展 php 反序列化漏洞攻击面](https://paper.seebug.org/680/#23-phar) > 受影响的函数:  剩下的遇到了再记录下来吧。(持续挖坑ing) 参考文章: https://lorexxar.cn/2016/09/14/php-wei/ 最后修改:2019 年 08 月 18 日 © 允许规范转载 赞 如果觉得我的文章对你有用,请随意赞赏